Криптографы vs хакеры: как соперничество инженеров меняет мир технологий

с помощью нейросети

Криптография окружает нас повсюду: мы общаемся в мессенджерах, оплачиваем покупки телефоном, подписываем документы электронной подписью — и редко задумываемся, как именно защищены наши данные. Но есть те, кто думает об этом постоянно — разработчики и взломщики систем.

О том, как в их противостоянии рождаются новые инженерные концепции и решения, рассказывают исследователи первого в России Музея криптографии — Александр Дюльденко и Егор Ефремов.

- кто такие science hooligans и как они повлияли на развитие радиотехнологий

- как хакерами едва не стали основатели Apple Стив Возняк и Стив Джобс

- как врезка в подводный кабель изменила ход мировой истории

- почему криптографы опасаются квантовых компьютеров

Основной принцип хакера: «А что будет, если…»

Вся история взломов — это история любопытства и стремления проверить границы возможного. Что случится, если нажать не на ту кнопку? Изменить строчку в коде? Заставить систему работать не так, как задумано? Такими вопросами задаются сегодня, как задавались и много веков назад.

В романе «Граф Монте-Кристо» Александр Дюма описывает, как всего несколько символов, подмененных в телеграмме о событиях в Испании, привели к панике на парижской бирже. Этот пример из литературы показывает, что даже в эпоху аналоговых технологий, почти первобытных по нынешним меркам, велась схватка умов между разработчиками и хакерами. О нескольких таких дуэлях мы и поговорим.

«Кибератака» на телеграф: биржевой вброс со скоростью 500 км/ч

Первые примеры хакерства, которые повлияли на развитие технологий, относятся к XIX веку. Один из самых ярких случаев произошел во Франции в 1834 году, когда братья Луи и Франсуа Блан провернули, по сути, первую в истории инсайдерскую «кибератаку». Они взломали главную коммуникационную технологию того времени — оптический телеграф Клода Шаппа.

Это был своего рода интернет XIX века — для быстрой передачи важных сообщений французы построили сеть из 556 семафорных башен, расположенных на расстоянии 10−30 км друг от друга. Официальные депеши передавались по этой сети со скоростью 500 км в час — немыслимый показатель по меркам эпохи. Однако система была закрытой и предназначенной только для государственной связи.

Система работала очень просто: мачта с тремя подвижными рейками-семафорами могла принимать до 196 положений, кодируя буквы, цифры и целые слова по специальной кодовой таблице.

Казалось бы, идеальное средство секретной связи! Но братья Блан нашли в нем лазейку. Они придумали, как в закрытый государственный протокол передачи сообщений можно незаметно добавлять свои сигналы — условные знаки о росте или падении акций на бирже. Для этого братья подкупили оператора на промежуточной станции. Он узнавал от агента братьев Блан в Париже биржевые новости и отправлял их с помощью условных знаков вместе с правительственным сообщением. Другой агент братьев в Бордо следил за сообщениями на линии и сообщал братьям, когда сообщение проходило по линии телеграфа. А потом оператор давал сигнал «Ошибка», и сообщение удалялось из записей на конечной станции. Логи телеграфа оставались чистыми, и руководство линии не знало, что по ней проходили скрытые послания.

Так братья Блан первыми получали биржевые новости, сильно опережая других игроков фондового рынка, которые опирались на почту и газеты. За два года братья получили сотни «вбросов» и сколотили на биржевых махинациях состояние.

Когда афера раскрылась, выяснилось, что наказать злоумышленников невозможно — просто нет соответствующего закона. Братья-хакеры отделались штрафом за взятку должностному лицу, тому самому оператору.

Взлом инфраструктуры связи стал не только технологическим, но правовым прецедентом. Он побудил государства задуматься об информационной безопасности — в том смысле, в котором ее понимали во времена Дюма. Французские власти поняли: совершенствовать нужно не только технику, но и саму организацию связи. На дежурства стали ставить по двое операторов, чтобы усложнить возможность подмены знаков, ввели строгий отбор и присягу для служащих на телеграфе, а для особо важных сообщений составили специальные кодовые таблицы. Доступ к ним был только у директоров оконечных станций.

Радио Маркони: демонстрация уязвимостей в реальном времени

Между изобретением телеграфа Шаппа и его первым задокументированным взломом прошло более сорока лет. С радио всё случилось куда быстрее: его «взломали» всего через несколько лет после появления. Это случилось 4 июня 1903 года — прямо во время публичной демонстрации возможностей радиоэфира, которую помощники Гульельмо Маркони проводили в Лондонском королевском институте.

Масштаб той демонстрации был далек от нынешних презентаций Apple или Nvidia, но цели были всё те же — эффектно вывести новую технологию на рынок. Для Маркони, одного из претендентов на звание отца радио, этот день был решающим.

Совсем другие планы были у инженера и иллюзиониста Невила Маскелайна. «А что будет, если…» — подумал он и прямо во время демонстрации передал свои сигналы на той же частоте, что и приемник Маркони. С помощью самодельного передатчика Маскелайн транслировал гостям Лондонского королевского института насмешливые сообщения и стихи. Демонстрация была сорвана.

После этого британская пресса окрестила Маскелайна science hooligan — научным хулиганом. Но эффект его хакерской акции оказался куда серьезнее. Он показал фундаментальную уязвимость радиосвязи: открытость эфира и возможность легко в него вмешаться.

Телеграмма Циммермана: подводные технологии взлома

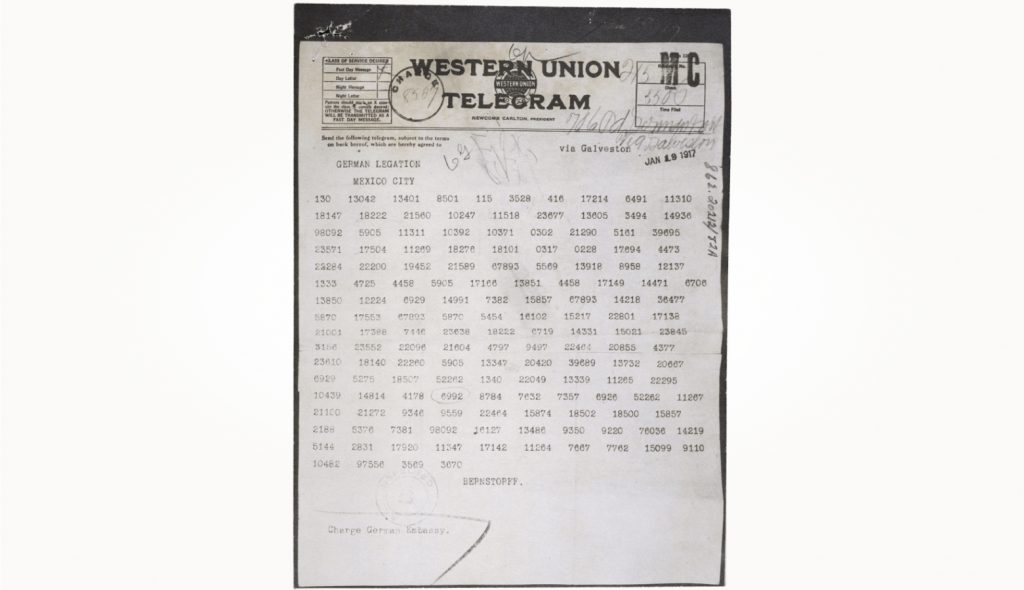

Хакинг менял не только историю технологий, но и судьбы целых континентов. Самый известный пример — перехват телеграммы Циммермана, из-за которого США вступили в Первую мировую войну. Об этом эпизоде написано немало, но его до сих пор окружает множество мифов — как технических, так и политических.

К примеру, говорят, будто британцы получили телеграмму случайно, хотя в действительности перехват был хорошо организован. Еще в начале войны Великобритания перерезала германские подводные кабели и перехватила контроль над коммерческими трансатлантическими линиями связи. А через такие кабели шли дипломатические зашифрованные депеши из Берлина в Вашингтон. Англичане тайно подключились к ним — сделали «нелегальную врезку».

Расшифровкой сообщений занималась знаменитая «Комната 40» под руководством директора военно-морской разведки Реджинальда Холла и криптоаналитика Найджела де Грея.

У аналитиков были только фрагменты немецких кодовых книг — пришлось действовать методом проб и ошибок, угадывая отсутствующие части кода.

В итоге «Комнате 40» удалось прочесть послание германского министра иностранных дел Артура Циммермана, в котором Берлин предлагал Мексике вступить в войну на стороне Германии. В обмен на это Германия обещала вернуть Мексике штаты, которые к тому моменту были американскими — Техас, Нью-Мексико и Аризону. В марте 1917 года этот документ опубликовали — и он тут же стал сенсацией, а спустя месяц США объявили войну Германии.

Так один перехваченный и расшифрованный текст показал стратегическую силу криптоанализа и смог повлиять на ход мировой истории. Но телеграмма Циммермана — лишь вершина айсберга. За годы войны британская криптографическая служба обработала десятки тысяч перехваченных сообщений.

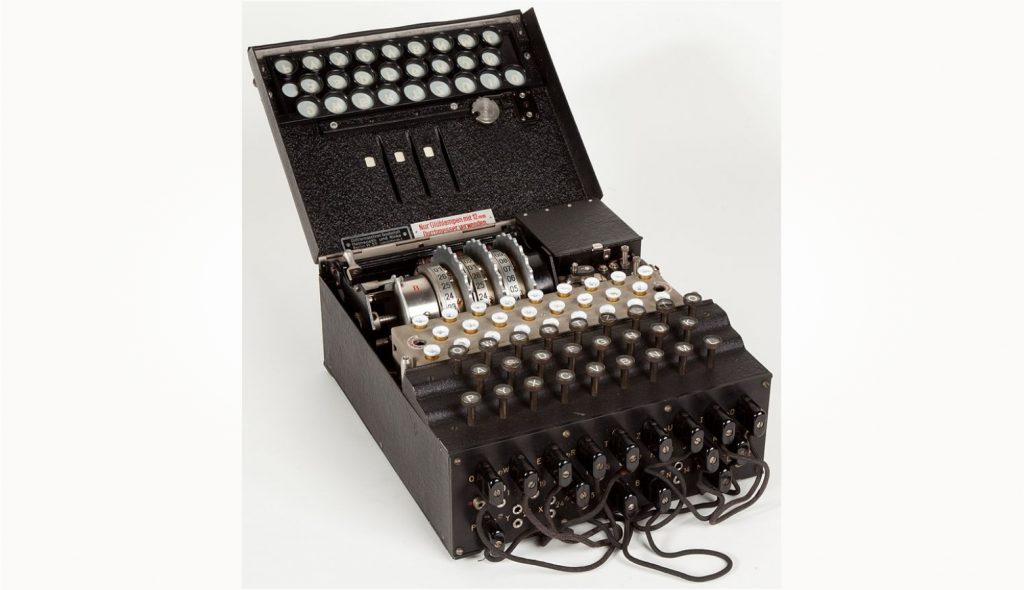

«Энигма»: коллективный разум побеждает немецкую машину

Сила криптоанализа еще и в том, что применять его можно тайно — противник не сразу понимает масштаб ущерба. Так случилось и с «Энигмой». Британские аналитики из Блетчли-парка взломали ее еще в начале 1940-х, но об этом стало известно лишь в 1974-м, когда была опубликована книга The Ultra Secret («Секрет «Ультра») сотрудника разведки тех лет Фредерика Уинтерботэма.

История взлома «Энигмы» началась еще до Блетчли-парка. Первые успешные попытки дешифровать ее коммерческую модель были еще в 1920-х. А в 1931 году польское Бюро шифров восстановило внутреннее устройство уже военной версии «Энигмы» и через французскую разведку регулярно получало данные об обновлениях в конструкции.

Перед немецкой оккупацией Польши наработки передали британцам и французам. Это стало фундаментом для создания одного из крупнейших в мире шифровальных подразделений в английском загородном поместье Блетчли-парк, оно же Station X.

Сейчас там располагается музей, в котором многое посвящено главному гению мировой кибернетики и британской криптографии — Алану Тьюрингу.

Там же можно посмотреть на воссозданную копию его знаменитой машины «Бомба». Это электромеханическое устройство весом в тонну, в котором 36 наборов «Энигм» и километры проводов. «Бомба» перебирала миллионы комбинаций шифра, следуя простой идее Тьюринга: «машину должна взломать другая машина».

Большие инженерные «фейлы» часто не ведут к отказу от технологии, а наоборот — ускоряют ее развитие. «Энигма» сама появилась отчасти из-за провала немецких шифровальных систем в Первую мировую. Проиграв одну информационную войну, Германия бросила все силы на подготовку к новой. После 1945 года эта история повторилась с еще большим размахом.

Телефонные пираты: тоновый набор как инструмент

Настоящая «бомба» в мире взломов сработала не в секретных лабораториях, а в домах простых граждан. Всё началось с телефонии и внедрения тонового набора: механические диски сменились кнопками, и у каждой был свой звуковой сигнал.

Первые массовые аппараты такого типа выпускала американская компания AT&T. Эта система считалась безупречной — магистральными линиями управляли с помощью сигнала на частоте 2600 герц, он был недоступен обычным абонентам. Когда человек завершал звонок в другой город, станция отправляла по линии сигнал с частотой 2600 герц — это означало, что звонок закончен и можно принимать следующий. Но был нюанс: внутригородские звонки всё ещё работали по старой системе — этой особенностью и воспользовались первые фрикеры.

Они звонили на любой бесплатный номер, чтобы местная станция это зафиксировала, а затем проигрывали в трубку тон частотой 2600 герц. Междугородная линия принимала сигнал «готов к новому набору», а местная продолжала считать звонок бесплатным. Так можно было связаться с кем угодно, даже за рубежом.

Первым эту особенность случайно обнаружил американец Джозеф Энгрессия. Он обладал идеальным слухом и научился обманывать систему с помощью свиста правильной высоты.

Другой американец, Джон Дрейпер, заметил, что простой детский свисток тоже издает звук на частоте 2600 герц и легко взламывает систему.

Вскоре появилось целое поколение фрикеров — телефонных хакеров, которые вместо денег пользовались хитростью. Их главным инструментом стали «синие коробочки» — маленькие самодельные генераторы звуковых сигналов. Нажимая на нужные кнопки такой коробочки, фрикеры взламывали телефонную линию и открывали доступ к бесплатным междугородним и международным звонкам. Среди них были и будущие основатели Apple — Стив Джобс и Стив Возняк. Они даже пробовали продавать свои хакерские устройства в студенческих общежитиях.

Вопреки стереотипу, коробочки были разных цветов. Синяя позволяла бесплатно звонить по межгороду. Красная — по таксофонам. Черная — подключаться к линии так, чтобы телефонная компания считала, что происходит дозвон, и не начисляла плату.

Русские хакеры: выход на международный уровень

В 1990-х, когда интернет пришел в Россию, подключения к сети шли не по оптоволокну, по обычным телефонным линиям. Пользователи платили не только провайдеру интернета, но и телефонной компании, — а цены кусались.

Поэтому находчивые соотечественники быстро стали хакерами для своих провайдеров. Для доступа в интернет подбирали или похищали пароли других пользователей того же провайдера, а для экономии на телефонных звонках использовали фрикерские методы. Например, ту же «черную коробочку» — человек уже поднимал трубку, а телефонная компания считала, что всё еще идет дозвон, и не тарифицировала звонки. Опытные хакеры круглые сутки занимали телефонную линию модемом и использовали его не для личного пользования, а для организации ранних сетевых досок объявлений и файлообменников.

С бытового уровня на международный российских хакеров вывел Владимир Левин из Санкт-Петербурга — программист и предприниматель, который прославился как организатор одной из первых крупных киберпреступных схем. В 1994 году он узнал об уязвимости компьютерной сети одного из крупнейших банков в мире Citibank. Ее из любопытства взломали и исследовали другие хакеры. А Левин с сообщниками воспользовались этой уязвимостью и вывели более десяти миллионов долларов со счетов международных клиентов Citibank.

Когда взлом обнаружили, началась первая в истории международная операция по поимке киберпреступников, в которой американские и российские спецслужбы работали совместно. Левина арестовали в лондонском аэропорту.

Интернет-черви: когда любопытство стало эпидемией

С распространением персональных компьютеров появился новый тип хакеров — создатели вирусов. Долгое время реальной угрозы в них не видели, пока в 1988 году один из таких экспериментов не «парализовал» почти 10% всего интернета.

Аспирант Корнеллского университета США Роберт Моррис-младший написал программу, которая должна была незаметно распространиться по зарождающемуся интернету и подсчитать количество подключенных компьютеров. Сам Моррис настаивал, что злого умысла не было — он хотел провести исследование и оценить реальный масштаб сети. Но всё пошло не по плану: программа не запоминала уже подсчитанные компьютеры, снова и снова проникая в них и бесконтрольно копируя саму себя.

За несколько часов «червь Морриса» заразил около тысячи компьютеров — машины зависали от лавины копий, а университеты и исследовательские центры вынужденно отключались от сети, чтобы остановить эпидемию.

Квантовый рубеж: «а что, если» это финал?

Сегодня криптографы готовятся к новому вызову — появлению квантовых компьютеров. Эти машины способны к самым сложным вычислениям, поэтому уязвимой может оказаться вся современная криптография с открытым ключом. А это основа интернет-банкинга, мессенджеров, электронных подписей.

Гонка уже началась. Американская компания IonQ, которая специализируется на квантовых вычислениях, планирует к 2028 году создать компьютер, который будет способен взломать современные криптографические алгоритмы. Технологический гигант IBM обещает сделать то же самое к 2029-му. Даже если эти даты окажутся маркетинговым преувеличением и реальные сроки сдвинутся, тенденция неизбежна: в ближайшие годы мы увидим компьютеры, способные угрожать современным системам шифрования.

За проверку и стандартизацию криптографии в США отвечает американский Национальный институт стандартов и технологий. В 2024 году он утвердил три постквантовых алгоритма: ML-KEM, ML-DSA и SLH-DSA. Эти новые криптографические механизмы призваны сохранить безопасность данных даже в условиях, когда у нарушителя появится мощный квантовый компьютер.

При этом история криптографии напоминает: абсолютной защиты от взлома не существует. Теоретически известен лишь один шифр, полностью стойкий к взлому — это шифр гаммирования, когда каждый бит информации защищен битом случайного ключа. Но на практике обмен терабайтами случайных данных перед каждой перепиской очень проблематичен.

В этой бесконечной гонке вооружений остается одна константа — человеческое любопытство. Всегда найдется кто-то, кто спросит: «А что будет, если???» В таком непрерывном диалоге между создателями систем и теми, кто ищет в них слабые места, и заключена колоссальная энергия технологического прогресса.

Что современная криптография может противопоставить квантовым компьютерам? И какие ещё вызовы ей предстоит решить в ближайшие годы? Об этом в нашей следующей статье расскажет замруководителя лаборатории криптографии компании «Криптонит» и доцент МГУ Иван Чижов.